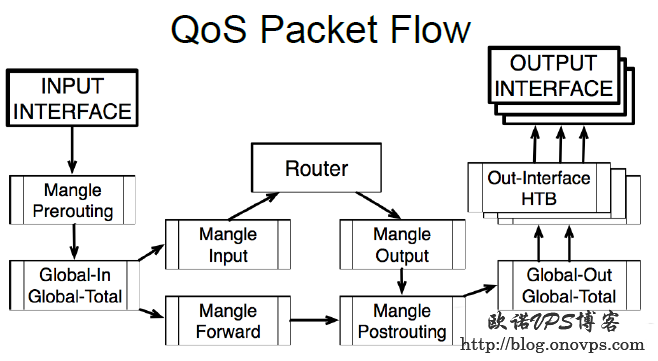

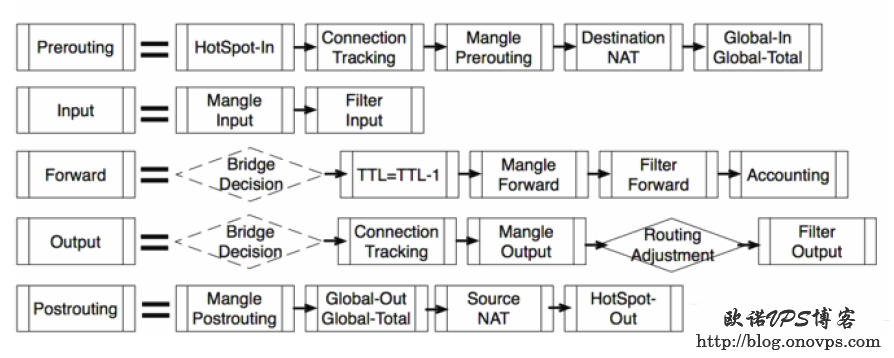

tc只能对网卡出口(egress)方向限速,如果是单机限制下载速度需将入(ingress)定向到虚拟接口出,然后使用虚拟ifb接口对下载限速。

在限制上传速度时可以直接使用iptables mark数据包,但是下载的时候ingress在iptables mark之前,需要在出的时候对流量mark并save,tc在定向流量到虚拟接口的时候添加connmark。

#!/bin/bash

set -x

#上传限速,使用hfsc模式

tc qdisc del dev eth0 root

tc qdisc add dev eth0 root handle 1: hfsc default 20

tc class add dev eth0 parent 1:0 classid 1:20 hfsc sc rate 1000mbit ul rate 1000mbit

tc class add dev eth0 parent 1:0 classid 1:21 hfsc sc rate 40mbit ul rate 50mbit

#使用htb模式限速

#tc qdisc add dev eth0 root handle 1: htb default 20

#tc class add dev eth0 parent 1:0 classid 1:20 htb rate 1000mbit

#tc class add dev eth0 parent 1:20 classid 1:21 htb rate 40mbit ceil 50mbit

#给限速队列添加随机公平

#tc qdisc add dev eth0 parent 1:20 handle 20: sfq perturb 10

#tc qdisc add dev eth0 parent 1:21 handle 21: sfq perturb 10

#iptables mark 21使用class 1:21

tc filter add dev eth0 parent 1:0 prio 1 handle 21 fw flowid 1:21

#下载限速

modprobe ifb numifbs=1

ip link set dev ifb0 up

tc qdisc del dev eth0 ingress

tc qdisc add dev eth0 handle ffff: ingress

tc filter add dev eth0 parent ffff: u32 match u32 0 0 action connmark \

action mirred egress redirect dev ifb0

tc qdisc del dev ifb0 root

#tc qdisc add dev ifb0 root handle 2: hfsc default 20

#tc class add dev ifb0 parent 2:0 classid 2:20 hfsc sc rate 1000mbit ul rate 1000mbit

#tc class add dev ifb0 parent 2:0 classid 2:21 hfsc sc rate 80mbit ul rate 80mbit

tc qdisc add dev ifb0 root handle 2: htb default 20

tc class add dev ifb0 parent 2:0 classid 2:20 htb rate 1000mbit

tc class add dev ifb0 parent 2:0 classid 2:21 htb rate 80mbit

#直接使用tc限制特定ip,无需iptables mark

#tc filter add dev ifb0 parent 2:0 protocol ip prio 0 u32 match ip dst 192.168.1.2 flowid 2:21

#tc filter add dev ifb0 parent 2:0 protocol ipv6 prio 0 u32 match ip6 dst 2408::/16 flowid 2:21

tc filter add dev ifb0 parent 2:0 prio 0 handle 21 fw flowid 2:21

iptables -t mangle -F

iptables -t mangle -X

ip6tables -t mangle -F

ip6tables -t mangle -X

iptables -t mangle -A OUTPUT -m owner --uid-owner user -o eth0 -p tcp -m multiport --dport 80,443 -j RETURN

iptables -t mangle -A OUTPUT -m owner --uid-owner user -o eth0 -d 192.168.1.0/24 -j RETURN

iptables -t mangle -A OUTPUT -m owner --uid-owner user -o eth0 -j CONNMARK --restore-mark

iptables -t mangle -A OUTPUT -m owner --uid-owner user -o eth0 -m mark ! --mark 0 -j ACCEPT

iptables -t mangle -A OUTPUT -m owner --uid-owner user -o eth0 -j MARK --set-mark 21

iptables -t mangle -A OUTPUT -j CONNMARK --save-mark

ip6tables -t mangle -A OUTPUT -m owner --uid-owner user -o eth0 -j CONNMARK --restore-mark

ip6tables -t mangle -A OUTPUT -m owner --uid-owner user -o eth0 -m mark ! --mark 0 -j ACCEPT

ip6tables -t mangle -A OUTPUT -p tcp --dport 443 -j MARK --set-mark 21

ip6tables -t mangle -A OUTPUT -j CONNMARK --save-mark查看:

tc -s qdisc show dev eth0

tc -s qdisc show dev eth0 root

tc -s qdisc show dev eth0 ingress

tc -s class show dev eth0

tc -s filter show dev eth0