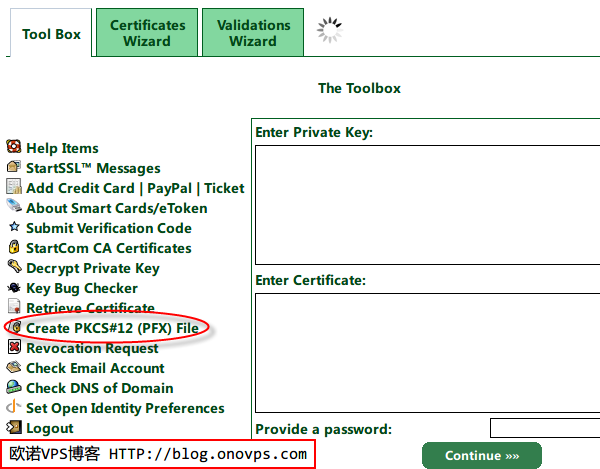

申请StartSSL免费SSL证书见:https://www.haiyun.me/archives/startssl-free-ssl.html,获取到证书私钥及公钥,然后生成IIS可导入的PFX证书。

1.使用StartSSL网页提供的PFX生成工具:

2.使用OpenSSL转为PFX证书。

然后在IIS管理器中导入生成的PFX证书并绑定到相应域名。

Windows 2008下IIS7配置StartSSL免费证书

发布时间:February 9, 2013 // 分类:IIS,OpenSSL // No Comments

Windows安全设置IIS防WebShell木马

发布时间:July 17, 2012 // 分类:IIS // No Comments

regsvr32 /u wshom.ocx

#卸载WScript.Shell 组件

regsvr32 /u shell32.dll

#卸载Shell.application 组件

regsvr32 /u scrrun.dll

#卸载FSO对象

regsvr32 /u msado15.dll

#卸载stream对象2.ASPX环境调整ASP.NET信任级别,ASPX运行ASPXspy之类的木马会出现错误信息:

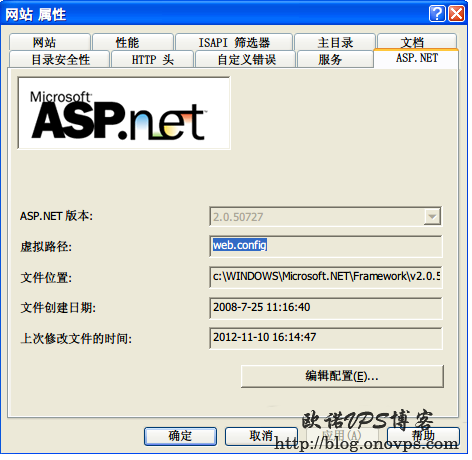

编辑Framework配置文件:

C:\WINDOWS\Microsoft.NET\Framework\v2.0.50727\CONFIG\web.config修改为:

<location allowOverride="false"> #禁止用户自定义级别

<system.web>

<securityPolicy>

<trustLevel name="Full" policyFile="internal"/>

<trustLevel name="High" policyFile="web_hightrust.config"/>

<trustLevel name="Medium" policyFile="web_mediumtrust.config"/>

<trustLevel name="Low" policyFile="web_lowtrust.config"/>

<trustLevel name="Minimal" policyFile="web_minimaltrust.config"/>

</securityPolicy>

<trust level="High" originUrl=""/> #级别为高,默认为完全

<identity impersonate="true" />

</system.web>

</location>ASP.NET各信任级别权限如下:

完全:无限制的权限。应用程序可访问任何属于操作系统安全范围的资源。支持所有的特权操作;

高:不能调用未托管代码、不能调用服务组件、写入事件日志、访问 Microsoft 消息队列、访问 OLE DB 数据源;

中:除上述限制外,还限制访问当前应用程序目录中的文件,不允许访问注册表;

低:除上述限制外,应用程序不能与 SQL Server 连接,代码不能调用 CodeAccessPermission.Assert(无断言安全权限);

最低:仅有执行权限。高级别禁止读取注册表,编辑高级别配置文件:

C:\WINDOWS\Microsoft.NET\Framework\v2.0.50727\CONFIG\web_hightrust.config删除注册表权限:

#https://www.haiyun.me

<SecurityClass Name="RegistryPermission" Description="System.Security.Permissions.RegistryPermission,

mscorlib, Version=2.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089"/>然后配置IIS为net为2.0版本,重启IIS。

cd C:\WINDOWS\Microsoft.NET\Framework\v2.0.50727

aspnet_regiis -i/windows/system32/activeds.tlb

#去除文件Users组和Power Users组读取权限IIS6开启配置网页gzip压缩

发布时间:June 20, 2012 // 分类:IIS // No Comments

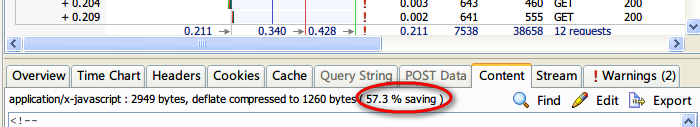

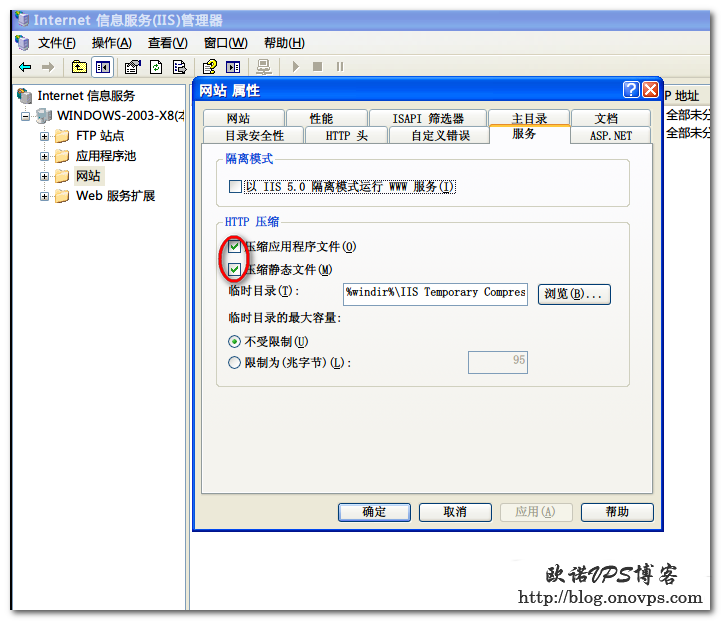

现在浏览器都支持gzip压缩,网站开启gzip压缩可提高用户访问速度并节省服务器带宽,IIS6自带gzip压缩支持,不过设置有点麻烦。

1.打开IIS管理器——网站——属性——服务,选择动态或静态压缩支持。

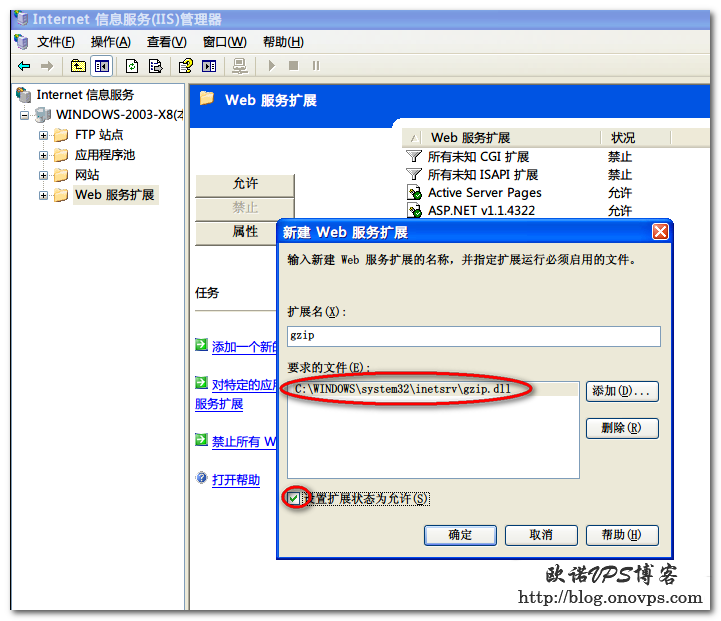

2.新建web服务器扩展,文件为C:\WINDOWS\system32\inetsrv\gzip.dll。

3.停止IIS服务:

iisreset.exe /stop4.编辑IIS配置文件C:\Windows\System32\inetsrv\MetaBase.xml,找到以下并修改:

<IIsCompressionScheme Location ="/LM/W3SVC/Filters/Compression/gzip"

HcCompressionDll="%windir%\system32\inetsrv\gzip.dll"

HcCreateFlags="0"

HcDoDynamicCompression="TRUE" #开启动态文件压缩

HcDoOnDemandCompression="TRUE"

HcDoStaticCompression="TRUE" #开启静态文件压缩

HcDynamicCompressionLevel="9" #动态文件压缩级别,可选0-10,0为不压缩,数值越大压缩超高,越占用CPU。

HcFileExtensions="htm #静态文件压缩扩展名

html

css

js

txt"

HcOnDemandCompLevel="9" #静态文件压缩级别

HcPriority="1"

HcScriptFileExtensions="asp #动态态文件压缩扩展名

dll

exe"

>

</IIsCompressionScheme>5.重新启动IIS服务:

iisreset.exe /startIIS下限制下载mdb数据库

发布时间:June 9, 2012 // 分类:IIS // No Comments

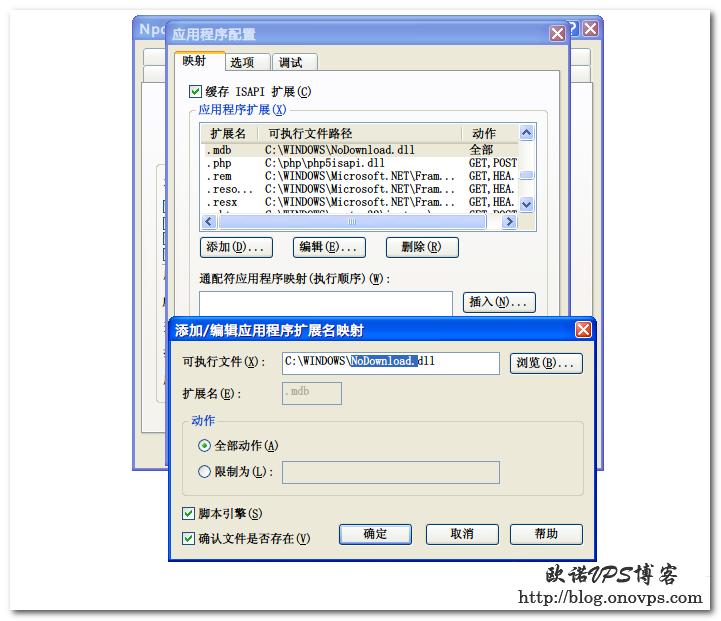

用记事本新建任意dll文件,添加此扩展为.mdb请求。

重启IIS,再下载mdb文件会提示404错误,也可以使用urlscan过滤mdb后缀文件请求。

IIS7.5安装配置UrlScan3.1应用防火墙

发布时间:June 7, 2012 // 分类:IIS // No Comments

URLScan是一个IIS下的ISAPI 筛选器,它能够限制服务器将要处理的HTTP请求的类型。通过阻止特定的 HTTP 请求,URLScan 筛选器可以阻止可能有害的请求到达服务器并造成危害,URLScan可用于IIS7.5、IIS7、IIS6.

IIS7.5下需先安装IIS6元数据兼容性,官网下载:http://www.iis.net/download/urlscan

URLScan配置文件:C:\Windows\System32\inetsrv\urlscan\UrlScan.ini

配置文件详解:

UseAllowVerbs=1

; 允许的请求的HTTP类型;

; 如果设置为 1,则[AllowVerbs]生效;

; 如果设置为 0,则[AllowVerbs]生效。

UseAllowExtensions=0

; 允许请求的后缀类型;

; 如果设置为 0,则[DenyExtensions]生效;

; 如果设置为 1,则[AllowExtensions]生效。

NormalizeUrlBeforeScan=1

; 执行前标准化URL。

VerifyNormalization=1

; 双重标准化URL。

AllowHighBitCharacters=1

; 如果设置为 1,将允许URL中存在所有字节;

; 如果设置为 0,含有非ASCII字符的URL将拒绝(如UTF8或者MBCS)。

AllowDotInPath=0

; 如果设置为0,则URLScan 拒绝所有包含多个句点 (.) 的请求。

RemoveServerHeader=0

;设置为1可隐藏服务器信息。

AlternateServerName=

; 如果将 RemoveServerHeader设为0,此可自定义服务器关信息。

; 如果将 RemoveServerHeader设为1,则此选项将被忽略。

EnableLogging=1

; 开启日志记录

PerProcessLogging=0

; 如果设置为0,为每个进程创建日志文件。

PerDayLogging=1

; 如果设置为 1,则URLScan每天创建一个新的日志文件。

AllowLateScanning=0

; 如果设置为 0,则 URLScan 作为高优先级筛选器运行。

UseFastPathReject=0

; 如果设置为 1,则 URLScan 忽略 RejectResponseUrl 设置并立即向浏览器返回 404 错误信息。

; 如果设置为 0,则 URLScan 使用 RejectResponseUrl 设置来返回请求。

RejectResponseUrl=

; 设置用于返回的Url路径分类

- Apache (13)

- Nginx (45)

- PHP (86)

- IIS (8)

- Mail (17)

- DNS (16)

- Cacti (14)

- Squid (5)

- Nagios (4)

- Puppet (7)

- CentOS (13)

- Iptables (23)

- RADIUS (3)

- OpenWrt (41)

- DD-WRT (1)

- VMware (9)

- 网站程序 (2)

- 备份存储 (11)

- 常用软件 (20)

- 日记分析 (10)

- Linux基础 (18)

- 欧诺代理 (0)

- Linux服务 (18)

- 系统监控 (4)

- 流量监控 (7)

- 虚拟化 (28)

- 伪静态 (2)

- LVM (3)

- Shell (18)

- 高可用 (2)

- 数据库 (16)

- FreeBSD (3)

- 网络安全 (25)

- Windows (35)

- 网络工具 (22)

- 控制面板 (3)

- 系统调优 (10)

- Cisco (3)

- VPN (6)

- ROS (20)

- Vim (14)

- KMS (4)

- PXE (2)

- Mac (1)

- Git (1)

- PE (1)

- LNS (2)

- Xshell (7)

- Firefox (13)

- Cygwin (4)

- OpenSSL (9)

- Sandboxie (3)

- StrokesPlus (1)

- AutoHotKey (4)

- Total Commander (3)

- WordPress (3)

- iMacros (6)

- Typecho (2)

- Ollydbg (1)

- Photoshop (1)

- 正则 (3)

- Debian (3)

- Python (8)

- NoSQL (6)

- 消息队列 (4)

- JS (7)

- Tmux (3)

- GO (7)

- HHVM (2)

- 算法 (1)

- Docker (2)

- PT (15)

- N1 (16)

- K2P (6)

- LUKS (4)

最新文章

- 光猫拨号ImmortalWrt/OpenWRT路由获取ipv6遇到的问题

- php-fpm错误error_log日志配置

- debian-12/bookworm安装mariadb10.3和mysql5.6

- smokeping主从配置及遇到的问题

- openwrt/linux使用tcpdump/nflog ulogd记录iptables日志

- tmux bash shell自动保存history

- ImmortalWrt/OpenWRT为guest wifi网络配置ipv6 nat6

- PVE更新upgrade遇到The following packages have been kept back

- openwrt/immortalwrt修改odhcpd ipv6 preferred_lifetime和valid_lifetime

- golang版本udpxy iptv rtp多播转http单播

最近回复

- opnfense: 谢谢博主!!!解决问题了!!!我之前一直以为内置的odhcp6就是唯一管理ipv6的方式

- liyk: 这个方法获取的IPv6大概20分钟之后就会失效,默认路由先消失,然后Global IPV6再消失

- 海运: 不好意思,没有。

- zongboa: 您好,請問一下有immortalwrt設定guest Wi-Fi的GUI教學嗎?感謝您。

- 海运: 恩山有很多。

- swsend: 大佬可以分享一下固件吗,谢谢。

- Jimmy: 方法一 nghtp3步骤需要改成如下才能编译成功: git clone https://git...

- 海运: 地址格式和udpxy一样,udpxy和msd_lite能用这个就能用。

- 1: 怎么用 编译后的程序在家里路由器内任意一台设备上运行就可以吗?比如笔记本电脑 m参数是笔记本的...

- 孤狼: ups_status_set: seems that UPS [BK650M2-CH] is ...