1.首先登录www.dropbox.com注册账号,可免费获得2G空间。

2.Linux VPS服务器下安装Dropbox客户端用于上传、下载数据:

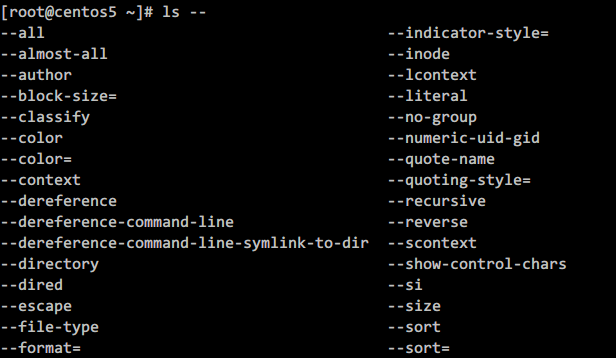

#32位系统:

cd ~ && wget -O - "https://www.dropbox.com/download?plat=lnx.x86" | tar xzf -

#64位系统:

cd ~ && wget -O - "https://www.dropbox.com/download?plat=lnx.x86_64" | tar xzf -启动Dropbox客户端,此程序在后台运行时会自动同步客户端与服务器端的数据。

~/.dropbox-dist/dropboxd &启动后会提示以下信息要求绑定客户端:

#https://www.haiyun.me

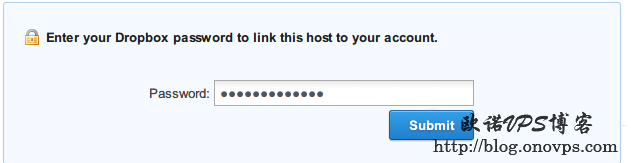

Please visit https://www.dropbox.com/cli_link?host_id=12345678910457bb3364bb568ed&cl=en_US to link this machine.通过浏览器访问以上网址输入账号密码即可绑定客户端:

绑定成功后客户shell窗口会提示:

Client successfully linked, Welcome onovps!然后将要上传到Dropbox的文件放到家目录Dropbox目录下即可自动上传处理,也可将网站目录链接到此目录下实现网站自动备份:

ln -s /home/www/www.haiyun.me ~/Dropbox/www.haiyun.me