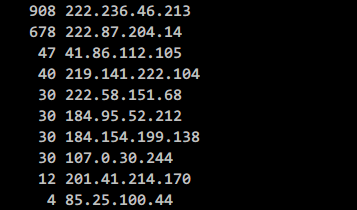

互联网很危险,SSH做为服务器的大门一定要做好安全设置,我曾经做过测试,一台VPS开启ssh服务监听默认端口22,几天后secure日记分割了10多个,统计最新几小时的恶意登录失败的IP数据如下:

真是个恐怖的次数,蛋痛的人太多了,如果密码稍简单就被破解了,如需自动封IP请参考:iptables自动封IP防SSH被暴力破解。

1.更改默认端口,网上很多针对22端口扫描的软件,这样不会被误伤。

#https://www.haiyun.me

sed -i 's/#Port 22/Port 33333/g' /etc/ssh/sshd_config

#更改ssh端口为33332.禁止root登录,新建普通用户登录,登录后可su -转入root账户,让恶意登录者无法猜测用户名。

useradd onovps #新建用户名

passwd onovps #设置密码

sed -i 's/#PermitRootLogin yes/PermitRootLogin no/g' /etc/ssh/sshd_config

#禁止root登录

service sshd restart #重启ssh服务生效3.限制登录失败次数并锁定

vim /etc/pam.d/login在#%PAM-1.0下面添加:

auth required pam_tally2.so deny=5 unlock_time=180 #登录失败5次锁定180秒,不包含root

auth required pam_tally2.so deny=5 unlock_time=180 even_deny_root root_unlock_time=180 #包含root4.允许特定的用户登录,编辑ssh配置文件:

vim /etc/ssh/sshd_config

AllowUsers user

#默认允许全部,多个用户以空格隔开,也可拒绝特定用户登录。

DenyUsers user5.设置重复验证次数,默认3次:

MaxAuthTries 0

#错误一次即断开连接6.直接用Iptables封闭ssh端口,为ssh服务器设置开门钥匙,有此其它都是浮云啦。。。。

一般做这些设置就足够了,也可设置为禁用密码用密钥登录,不同客户端方法不同,以后再写吧。

满分顶楼主!!!我也是,现在网上瞎几把扫别人云主机的智障太多了!

刚刚看了我的vps,玛德,居然也有人在一直尝试登录,幸好我的密码是强密码