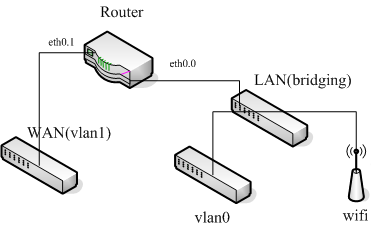

RG100-AA为路由猫,只有一个内网卡,使用vlan标记区分wan和lan。

OpenWrt下VLAN标记外网和内网配置:

#https://www.haiyun.me

config 'switch' 'eth1'

option 'reset' '1'

option 'enable_vlan' '1'

#开启vlan

config 'switch_vlan'

option 'device' 'eth1'

option 'vlan' '0'

option 'ports' '0 1 2 5*'

#vlan0为lan,连接端口0、1、2和CPU,端口5用作VLAN Trunking

config 'switch_vlan'

option 'device' 'eth1'

option 'vlan' '1'

option 'ports' '3 5*'

#vlan1为外网,连接端口3(lan4)及CPU网络界面配置:

config 'interface' 'loopback'

option 'ifname' 'lo'

option 'proto' 'static'

option 'ipaddr' '127.0.0.1'

option 'netmask' '255.0.0.0'

config 'interface' 'lan'

option 'type' 'bridge'

option 'ifname' 'eth1.0'

option 'proto' 'static'

option 'ipaddr' '192.168.1.1'

option 'netmask' '255.255.255.0'

option 'nat' '1'

#vlan0设置为桥接,桥接wifi无线

config 'interface' 'wan'

option 'ifname' 'eth1.1'

option 'proto' 'pppoe'

option 'username' 'onovps'

option 'password' 'onovps'

option 'ipv6' '1'

#vlan0为adsl拨号端口无线配置桥接到vlan0:

config 'wifi-iface'

option 'device' 'radio0'

option 'network' 'lan'

option 'mode' 'ap'

option 'ssid' 'OpenWrt'

option 'encryption' 'psk2'

option 'key' 'www.haiyun.me'