Iptables模块recent错误iptables: Unknown error 18446744073709551615解决

发布时间:June 9, 2012 // 分类:Iptables // No Comments

Iptables的recent用做防CC效果很好,刚刚在调整单个IP跟踪数据包数量时遇到以下错误 :

iptables: Unknown error 18446744073709551615

iptables: Unknown error 18446744073709551615

iptables: Unknown error 4294967295

iptables: Unknown error 4294967295查看recent模块已正常加载:

#https://www.haiyun.me

lsmod |grep recent

ipt_recent 42969 3

x_tables 50505 7 ipt_recent,xt_state,ip_tables,ipt_LOG,ipt_REJECT,xt_tcpudp,ip6_tables查看recent模块信息:

modinfo ipt_recent

filename: /lib/modules/2.6.18-274.17.1.el5/kernel/net/ipv4/netfilter/ipt_recent.ko

license: GPL

description: IP tables recently seen matching module

author: Patrick McHardy <kaber@trash.net>

srcversion: 9847889C4459A1E24A45527

depends: x_tables

vermagic: 2.6.18-274.17.1.el5 SMP mod_unload gcc-4.1

parm: ip_list_tot:number of IPs to remember per list (uint)

parm: ip_pkt_list_tot:number of packets per IP to remember (max. 255) (uint)

parm: ip_list_hash_size:size of hash table used to look up IPs (uint)

parm: ip_list_perms:permissions on /proc/net/ipt_recent/* files (uint)

module_sig: 883f3504fcc2b231298695ef90fd4f112a58709f465f6d2b473f085774c22f4a44af8d9d414232609f77c48b61f17dd712e95188f337230fc3ef7a243可见recent最大跟踪IP及数据包数量可以调整的,设置最大跟踪数据包为100:

cat >> /etc/modprobe.conf <<EOF

options ip_pkt_list_tot=100

EOF重新加载recent模块:

/etc/init.d/iptables stop

modprobe -r ipt_recent

modprobe ipt_recent

/etc/init.d/iptables start再次调整参数,一切正常。

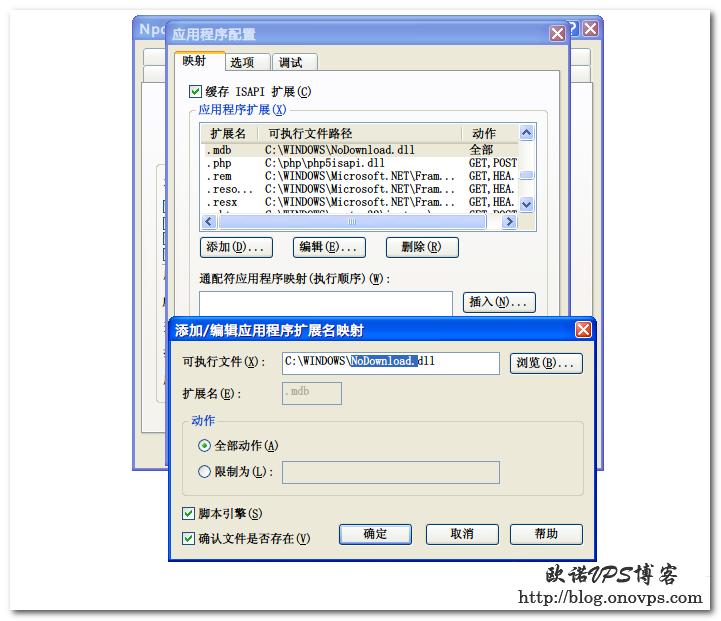

IIS下限制下载mdb数据库

发布时间:June 9, 2012 // 分类:IIS // No Comments

用记事本新建任意dll文件,添加此扩展为.mdb请求。

重启IIS,再下载mdb文件会提示404错误,也可以使用urlscan过滤mdb后缀文件请求。

IIS7.5安装配置UrlScan3.1应用防火墙

发布时间:June 7, 2012 // 分类:IIS // No Comments

URLScan是一个IIS下的ISAPI 筛选器,它能够限制服务器将要处理的HTTP请求的类型。通过阻止特定的 HTTP 请求,URLScan 筛选器可以阻止可能有害的请求到达服务器并造成危害,URLScan可用于IIS7.5、IIS7、IIS6.

IIS7.5下需先安装IIS6元数据兼容性,官网下载:http://www.iis.net/download/urlscan

URLScan配置文件:C:\Windows\System32\inetsrv\urlscan\UrlScan.ini

配置文件详解:

UseAllowVerbs=1

; 允许的请求的HTTP类型;

; 如果设置为 1,则[AllowVerbs]生效;

; 如果设置为 0,则[AllowVerbs]生效。

UseAllowExtensions=0

; 允许请求的后缀类型;

; 如果设置为 0,则[DenyExtensions]生效;

; 如果设置为 1,则[AllowExtensions]生效。

NormalizeUrlBeforeScan=1

; 执行前标准化URL。

VerifyNormalization=1

; 双重标准化URL。

AllowHighBitCharacters=1

; 如果设置为 1,将允许URL中存在所有字节;

; 如果设置为 0,含有非ASCII字符的URL将拒绝(如UTF8或者MBCS)。

AllowDotInPath=0

; 如果设置为0,则URLScan 拒绝所有包含多个句点 (.) 的请求。

RemoveServerHeader=0

;设置为1可隐藏服务器信息。

AlternateServerName=

; 如果将 RemoveServerHeader设为0,此可自定义服务器关信息。

; 如果将 RemoveServerHeader设为1,则此选项将被忽略。

EnableLogging=1

; 开启日志记录

PerProcessLogging=0

; 如果设置为0,为每个进程创建日志文件。

PerDayLogging=1

; 如果设置为 1,则URLScan每天创建一个新的日志文件。

AllowLateScanning=0

; 如果设置为 0,则 URLScan 作为高优先级筛选器运行。

UseFastPathReject=0

; 如果设置为 1,则 URLScan 忽略 RejectResponseUrl 设置并立即向浏览器返回 404 错误信息。

; 如果设置为 0,则 URLScan 使用 RejectResponseUrl 设置来返回请求。

RejectResponseUrl=

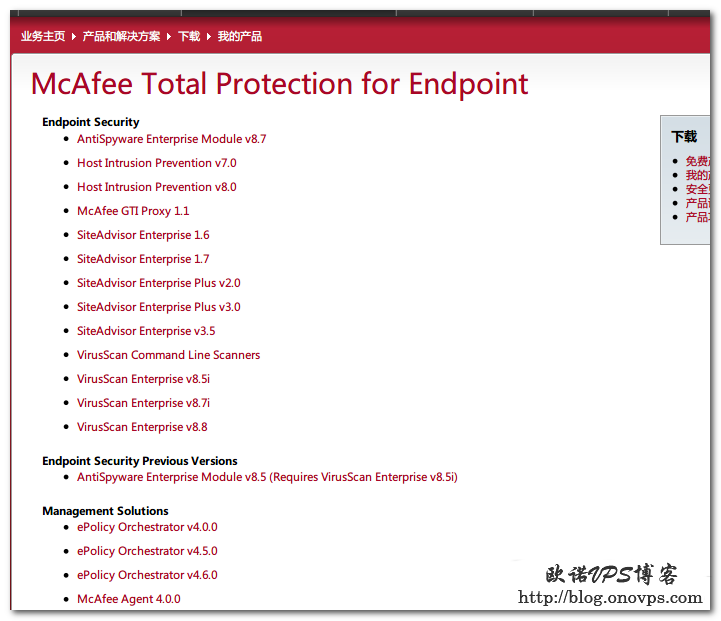

; 设置用于返回的Url路径McAfee8.5i、8.7i、8.8企业版官方下载

发布时间:June 7, 2012 // 分类:常用软件 // No Comments

访问Mcafee产品下载页面:http://www.mcafee.com/cn/downloads/downloads.aspx

输入授权号:

3048901-NAI2012.11.13更新:

5000636-NAI

5000363-NAI2017.02.23更新:

6240017-NAI

6240018-NAI分类

- Apache (13)

- Nginx (45)

- PHP (86)

- IIS (8)

- Mail (17)

- DNS (16)

- Cacti (14)

- Squid (5)

- Nagios (4)

- Puppet (7)

- CentOS (13)

- Iptables (23)

- RADIUS (3)

- OpenWrt (41)

- DD-WRT (1)

- VMware (9)

- 网站程序 (2)

- 备份存储 (11)

- 常用软件 (20)

- 日记分析 (10)

- Linux基础 (18)

- 欧诺代理 (0)

- Linux服务 (18)

- 系统监控 (4)

- 流量监控 (7)

- 虚拟化 (28)

- 伪静态 (2)

- LVM (3)

- Shell (18)

- 高可用 (2)

- 数据库 (16)

- FreeBSD (3)

- 网络安全 (25)

- Windows (35)

- 网络工具 (22)

- 控制面板 (3)

- 系统调优 (10)

- Cisco (3)

- VPN (6)

- ROS (20)

- Vim (14)

- KMS (4)

- PXE (2)

- Mac (1)

- Git (1)

- PE (1)

- LNS (2)

- Xshell (7)

- Firefox (13)

- Cygwin (4)

- OpenSSL (9)

- Sandboxie (3)

- StrokesPlus (1)

- AutoHotKey (4)

- Total Commander (3)

- WordPress (3)

- iMacros (6)

- Typecho (2)

- Ollydbg (1)

- Photoshop (1)

- 正则 (3)

- Debian (3)

- Python (8)

- NoSQL (6)

- 消息队列 (4)

- JS (7)

- Tmux (3)

- GO (7)

- HHVM (2)

- 算法 (1)

- Docker (2)

- PT (15)

- N1 (16)

- K2P (6)

- LUKS (4)

最新文章

- debian 12开机关机systemd-journald日志不连续解决

- debian12下initramfs-tools使用udhcpc配置dhcp ip

- dns压力测试工具queryperf使用

- sandboxie plus运行firefox 140播放视频全屏不能覆盖任务栏

- TEWA-1100G光猫使用

- 烽火光猫HG5382A3使用

- 记联通更换移动XG-040G-MD光猫

- smokeping slave同步错误illegal attempt to update using time解决

- 使用valgrind定位解决smartdns内存泄露

- 此内容被密码保护

最近回复

- 海运: 可能版本问题

- 海运: 如果运营商限制型号

- 海运: 没有

- Mruru: 烽火猫切换rootfs的方法有么大佬?

- nono: 修改光猫型号是做啥子用的

- 960: root账号默认密码hg2x0 不对哇

- rer: 感谢分享!~

- opnfense: 谢谢博主!!!解决问题了!!!我之前一直以为内置的odhcp6就是唯一管理ipv6的方式

- liyk: 这个方法获取的IPv6大概20分钟之后就会失效,默认路由先消失,然后Global IPV6再消失

- 海运: 不好意思,没有。

归档

- November 2025

- October 2025

- August 2025

- March 2025

- February 2025

- August 2024

- May 2024

- February 2024

- January 2024

- December 2023

- November 2023

- October 2023

- September 2023

- August 2023

- May 2023

- April 2023

- February 2023

- January 2023

- December 2022

- September 2022

- July 2022

- April 2022

- March 2022

- February 2022

- January 2022

- December 2021

- November 2021

- April 2021

- March 2021

- February 2021

- January 2021

- December 2020

- November 2020

- October 2020

- September 2020

- July 2020

- May 2020

- April 2020

- March 2020

- February 2020

- January 2020

- December 2019

- November 2019

- July 2019

- April 2019

- March 2019

- February 2019

- January 2019

- December 2018

- November 2018

- October 2018

- September 2018

- August 2018

- July 2018

- June 2018

- April 2018

- March 2018

- February 2018

- January 2018

- December 2017

- October 2017

- September 2017

- August 2017

- July 2017

- April 2017

- March 2017

- February 2017

- January 2017

- December 2016

- November 2016

- July 2016

- June 2016

- November 2015

- October 2015

- September 2015

- August 2015

- July 2015

- June 2015

- May 2015

- April 2015

- March 2015

- February 2015

- January 2015

- December 2014

- November 2014

- October 2014

- September 2014

- August 2014

- July 2014

- June 2014

- May 2014

- April 2014

- March 2014

- February 2014

- January 2014

- December 2013

- November 2013

- October 2013

- August 2013

- July 2013

- June 2013

- May 2013

- April 2013

- March 2013

- February 2013

- January 2013

- December 2012

- November 2012

- October 2012

- September 2012

- August 2012

- July 2012

- June 2012

- May 2012

- April 2012

- March 2012

- February 2012

- October 2011

- September 2011

- August 2011

- July 2011